Будьте всегда в курсе!

Узнавайте о скидках и акциях первым

Новости

Все новости

22 апреля 2025

Майская акция!

4 апреля 2025

Специальное предложение для вашей сети!

CVE-2023-30799 в MikroTik дает возможность лицам без доступа получить привилегии "Суперадмина".

3 апреля 2024

Уязвимость CVE-2023-30799 в MikroTik позволяет злоумышленникам получить привилегии "Суперадмина". Под угрозой 926 тысяч устройств MikroTik по всему миру.

Исследователи из VulnCheck выяснили, что критический дефект (уязвимость CVE-2023-30799) с возможностью повышения привилегий до уровня "Суперадмина" (Super Admin) подвергает риску 926 тысяч устройств MikroTik по всему миру.

Специалисты объяснили, что через уязвимость CVE-2023-30799 злоумышленники могут удаленно с помощью существующего аккаунта администратора повысить свои привилегии до "Суперадмина" через интерфейс Winbox (клиент для управления устройствами на базе Mikrotik RouterOS) или HTTP, а затем получить полный доступ к операционной системе RouteOS на сетевом устройстве.

Массовая эксплуатация уязвимости ограничена тем, что злоумышленникам нужно получить учетные данные администратора, но это вполне реализуемо, поскольку Mikrotik RouterOS не защищен от метода брутфорса и ранее поставлялся с дефолтным аккаунтом admin. До октября 2021 года пароль администратора по умолчанию был пустым, а эту проблему исправили только с выпуском RouterOS 6.49. По данным исследователей, около 60% устройств MikroTik до сих пор используют этот аккаунт, хотя производитель давно рекомендует его удалить при первой настройке.

Уязвимость CVE-2023-30799 стала известна в июне 2022 года. Разработчики MikroTik выпустили безопасные обновления для RouterOS v6.49.7 и v6.49.8, где она была устранена. Тем не менее, спустя год множество устройств MikroTik в интернете до сих пор подвержены атаке, так как их администраторы не обновили сетевые устройства.

Злоумышленники для атак на уязвимые устройства используют эксплойты на базе FOISted RouterOS от Margin Research. Эти эксплойты обходят требование раскрытия интерфейса FTP и не подвержены блокировке или фильтрации биндшеллов, поскольку хакеры используют веб-интерфейс RouterOS для загрузки файлов. В результате преобразований с ROP и вызовом dlopen, эксплойты получили широкое применение для разных версий RouterOS.

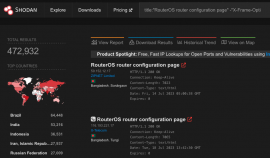

Профессиональные специалисты по информационной безопасности с помощью Shodan обнаружили более 474 тысяч уязвимых устройств MikroTik, а если использовать уязвимость через Winbox, то их число составляет почти 926 тысяч.

Эксперты из VulnCheck просят администраторов немедленно обновить Mikrotik RouterOS, поскольку число попыток атак хакеров по этой уязвимости, вероятно, в ближайшее время возрастёт.

В качестве рекомендации по смягчению последствий использования уязвимости эксперты предлагают пользователям Mikrotik удалить административные интерфейсы из интернета, ограничить IP-адреса для входа списком разрешений, а также отключить Winbox в пользу SSH.

Специалисты объяснили, что через уязвимость CVE-2023-30799 злоумышленники могут удаленно с помощью существующего аккаунта администратора повысить свои привилегии до "Суперадмина" через интерфейс Winbox (клиент для управления устройствами на базе Mikrotik RouterOS) или HTTP, а затем получить полный доступ к операционной системе RouteOS на сетевом устройстве.

Массовая эксплуатация уязвимости ограничена тем, что злоумышленникам нужно получить учетные данные администратора, но это вполне реализуемо, поскольку Mikrotik RouterOS не защищен от метода брутфорса и ранее поставлялся с дефолтным аккаунтом admin. До октября 2021 года пароль администратора по умолчанию был пустым, а эту проблему исправили только с выпуском RouterOS 6.49. По данным исследователей, около 60% устройств MikroTik до сих пор используют этот аккаунт, хотя производитель давно рекомендует его удалить при первой настройке.

Уязвимость CVE-2023-30799 стала известна в июне 2022 года. Разработчики MikroTik выпустили безопасные обновления для RouterOS v6.49.7 и v6.49.8, где она была устранена. Тем не менее, спустя год множество устройств MikroTik в интернете до сих пор подвержены атаке, так как их администраторы не обновили сетевые устройства.

Злоумышленники для атак на уязвимые устройства используют эксплойты на базе FOISted RouterOS от Margin Research. Эти эксплойты обходят требование раскрытия интерфейса FTP и не подвержены блокировке или фильтрации биндшеллов, поскольку хакеры используют веб-интерфейс RouterOS для загрузки файлов. В результате преобразований с ROP и вызовом dlopen, эксплойты получили широкое применение для разных версий RouterOS.

Профессиональные специалисты по информационной безопасности с помощью Shodan обнаружили более 474 тысяч уязвимых устройств MikroTik, а если использовать уязвимость через Winbox, то их число составляет почти 926 тысяч.

Эксперты из VulnCheck просят администраторов немедленно обновить Mikrotik RouterOS, поскольку число попыток атак хакеров по этой уязвимости, вероятно, в ближайшее время возрастёт.

В качестве рекомендации по смягчению последствий использования уязвимости эксперты предлагают пользователям Mikrotik удалить административные интерфейсы из интернета, ограничить IP-адреса для входа списком разрешений, а также отключить Winbox в пользу SSH.