Американские маршрутизаторы MikroTik атаковали Яндекс. Крупнейший DDOS в истории. Официальное заявление.

Тогда ещё безымянному ботнету было дано имя Mēris, что по-латышски означает «чума».

- Использование конвейерной обработки (pipelining в HTTP/1.1) для организации DDoS-атак (подтверждено)

- Атаки ориентированы на эксплуатацию RPS (подтверждено)

- Открытый порт 5678/TCP (подтверждено)

- SOCKS4-прокси на зараженном устройстве (не подтверждено, хотя известно, что устройства Mikrotik используют SOCKS4)

- Для взаимодействия внутри сети используются обратные L2TP-туннели

9 августа – 6,5 млн RPS

29 августа – 9,6 млн RPS

31 августа – 10,9 млн RPS

5 сентября – 21,8 млн RPS

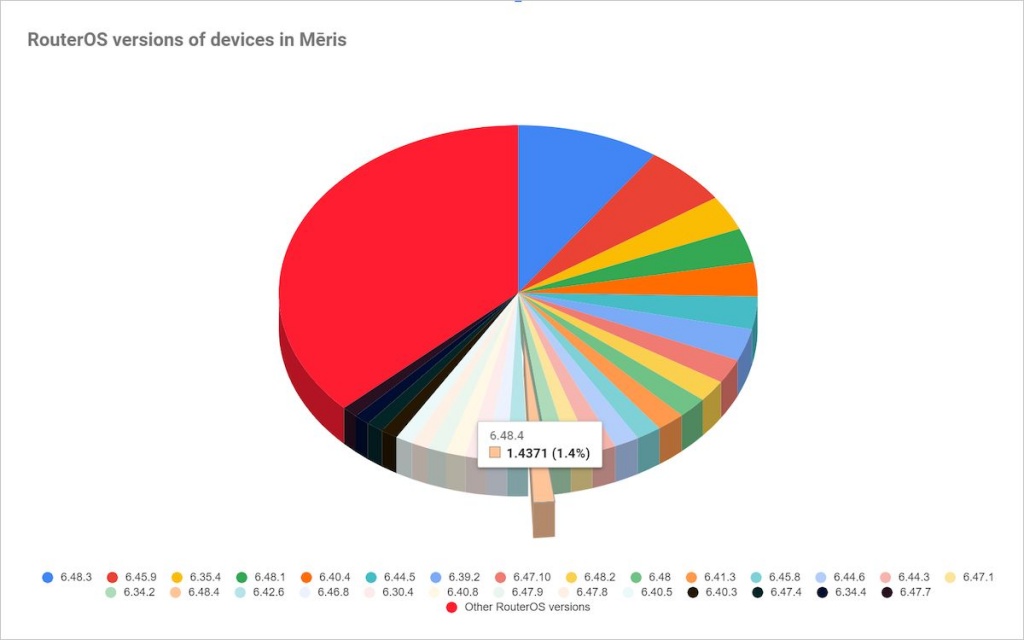

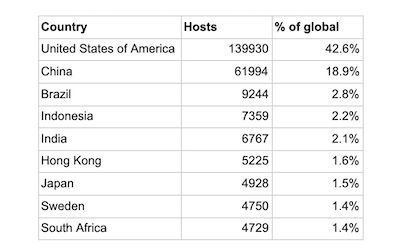

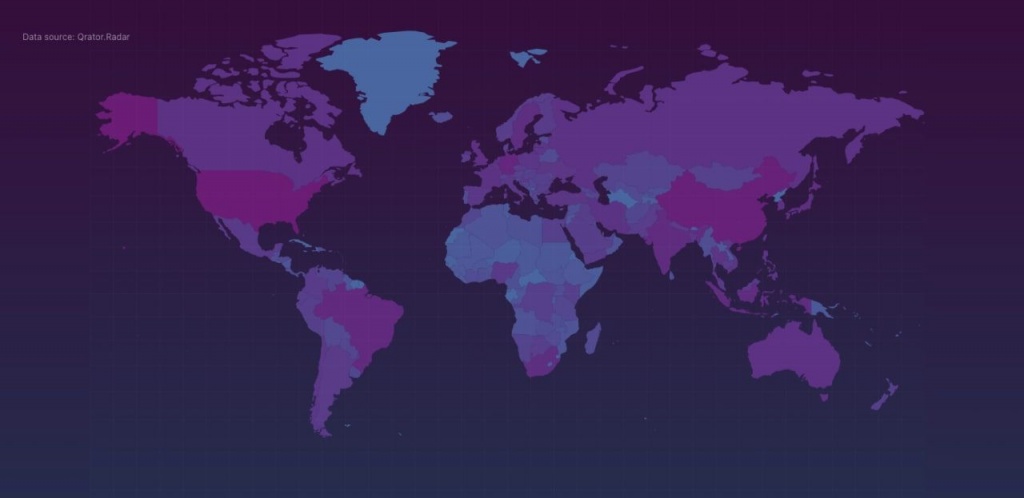

В начале сентября 2021 года компания QRATOR labs опубликовала статью о новой волне DDoS-атак, исходящих из ботнета, содержащего устройства MikroTik.

Как мы понимаем, в этих атаках задействованы те же самые маршрутизаторы, взломанные ещё в 2018 году, когда MikroTik RouterOS имела уязвимость, которая была быстро устранена.

В RouterOS не обнаружено новой уязвимости и вредоносных программ, скрывающихся внутри её файловой системы даже на поражённом оборудовании. Злоумышленник перенастраивает устройства RouterOS для удалённого доступа, используя команды и функции самой RouterOS.

К сожалению, закрытие старой уязвимости не совсем защищает данные маршрутизаторы. Если кто-то узнал ваш пароль в 2018 году, то простое обновление не поможет. Вы также должны сменить пароль, проверить свой брандмауэр, чтобы он не разрешал удалённый доступ неизвестным лицам, и поискать скрипты, которых вы не создавали.

Представители производителя пытались связаться со всеми пользователями RouterOS по этому поводу, но многие из них не откликнулись и не следят внимательно за состоянием своих устройств. Сейчас MikroTik ищет и другие решения.

На данный момент в этих устройствах нет новых уязвимостей. RouterOS недавно прошла независимую проверку несколькими сторонними организациями.

"Лучший план" действий по защите оборудования

- Регулярно обновляйте своё устройство MikroTik.

- Не предоставляйте общий доступ к настройкам своего устройства через Интернет. Если необходим удалённый доступ, используйте только безопасный VPN-сервис, например IPsec-подключение.

- Применяйте надёжный пароль и даже если он есть, измените его прямо сейчас!

- Не думайте, что ваша локальная сеть безопасна. Вредоносное ПО может попытаться подключиться к вашему роутеру, если на нём простой пароль или он вообще отсутствует.

- Проверьте конфигурацию RouterOS на наличие неизвестных настроек (см. ниже).

Совместно с независимыми аналитиками в области информационной безопасности производитель обнаружил вредоносную программу, которая пытается изменить конфигурацию пользовательского устройства MikroTik через компьютер Windows в сети пользователя. Именно поэтому важно незамедлительно установить более надёжный пароль (для предотвращения беспарольного входа в систему или словарной атаки этого вредоносного ПО) и поддерживать маршрутизатор MikroTik в обновлённом состоянии (учитывая, что данный вредоносный софт также пытается использовать упомянутую уязвимость CVE-2018-14847, которая давно устранена).

Системная конфигурация, которую необходимо найти и удалить:

- система (System) ⇒ правила планировщика (Scheduler), которые выполняют сценарий Fetch;

- IP ⇒ прокси-сервер SOCKS (если вы не используете эту функцию или не знаете, зачем она нужна, её необходимо отключить);

- клиент L2TP с именем «lvpn» или любой незнакомый клиент L2TP;

- входное правило брандмауэра, разрешающее доступ через порт 5678.

|

Также можно обратиться к своему провайдеру для блокировки следующих адресов, к которым подключаются нижеуказанные вредоносные скрипты. Заблокируйте конечные точки туннеля в доменах: |

|||||

| *.eeongous.com |

|

*.leappoach.info |

|

*.mythtime.xyz | |

|

Заблокируйте эти сценарии загрузки в доменах: |

|||||

|

|

|

|||

|

По сообщениям других пользователей в Интернете, ботнетом также используются следующие домены: |

|||||

|

|

|

|||